安全防护包含检测是否越狱,检测调试器依附,本地数据存储安全,网络通信安全等。

检测越狱

NSFileManager

越狱环境下,一般会安装一些常用的工具,例如 Cydia,MobileSubstrate 等,可以利用 NSFileManager 判断其路径是否存在。但是, NSFileManager 也可以被 hook,所以并不完全有效。

1 | const char* jailBorkenPath[] = {"/Applications/Cydia.app", |

Stat

由于 NSFileManager 是OC语言编写的,可能被 hook,因此,可以用 Stat 替换,Stat 是用 C 语言编写的,相对安全一些,但是也可能被 hook。

1 | const char* jailBorkenPath[] = {"/Applications/Cydia.app", |

dylib_info.dli_fname

由于 Stat 也可能被 hook, 可以判断 Stat 是否出自系统库 libsystem_kernel.dylib:

1 | int ret; |

如果 Stat 没被 hook,那么结果应该为 0。

_dyld_get_image_name

通过检测链接的动态库的名字,来判断是否有越狱注入的动态库,例如 MobileSubstrate:

1 | uint32_t count = _dyld_image_count(); |

CanOpenUrl

利用 Cydia 的 URLScheme 进行判断,但是 Cydia 的 URLScheme 也是可以被篡改的,所以也不完全有效。

1 | NSLog(@"canOpenURL:%d", [[UIApplication sharedApplication] canOpenURL:[NSURL URLWithString:@"cydia://testjailbroken"]]); |

Env

通过检测是否有注入动态库来判断是否越狱,如果有注入的动态库,只会返回环境变量,否则返回 NULL。此方法可能有审核风险。

1 | char *env = getenv("DYLD_INSERT_LIBRARIES"); |

Fork

越狱环境可以突破沙盒环境,因此可以 fork 子进程,否则会返回 -1,依据这个可以进行判断。

1 | NSLog(@"Fork:%d", fork()); |

Summary

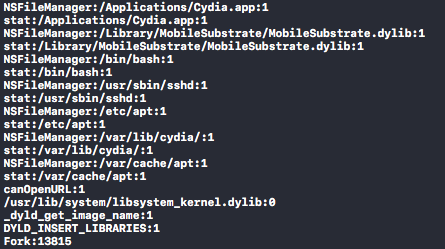

下面是在越狱设备上的运行结果:

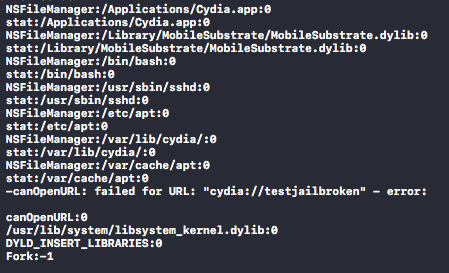

在正常设备上的运行结果:

结合在一起:

1 | #import <sys/stat.h> |

防越狱检测

XCon 是一款通过底层 hook 的方式来防越狱检测的插件,不过经过测试,目前已无效。

检测调试器依附

SEC_IS_BEING_DEBUGGED_RETURN_NIL

1 |

|

SEC_IS_BEING_DEBUGGED_RETURN_VOID 和SEC_IS_BEING_DEBUGGED_RETURN_NIL 两个宏可以用于判断是否有调试器依附(GDB, LLDB),如果有,则直接 return。

使用方式:

1 | + (ViewController *)sharedInstance |

注意,该宏只能在 Release 环境下使用,所以要加上宏判断。

PT_DENY_ATTACH

PT_DENY_ATTACH 可以阻止调试器依附,参考苹果开发文档:

PT_DENY_ATTACH:This request is the other operation used by the traced process; it allows a process that is not currently being traced to deny future traces by its parent. All other arguments are ignored. If the process is currently being traced, it will exit with the exit status of ENOTSUP; otherwise, it sets a flag that denies future traces. An attempt by the par-ent parent ent to trace a process which has set this flag will result in a segmentation violation in the parent.

使用方式:

1 | #import <UIKit/UIKit.h> |

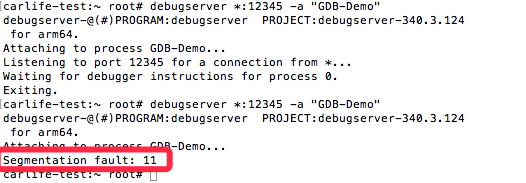

加上前后对比:

防护

类和方法名伪装

为了防止类和方法被直接 hook,直接使用一些伪装的类名和方法名,例如不要直勾勾地用 DataUtil,而是用 UIColorAdditions 替换类名,不要直接用 isJailBroken,而是使用类似 isDefaultColor 之类的名称,增加其 hook 的难度。

1 | DataUtil -> UIColorAdditions |

阻止调试器依附

利用 SEC_IS_BEING_DEBUGGED_RETURN_NIL 和 PT_DENY_ATTACH 等方式阻止 GDB、 LLDB 依附。

直接退出

当检测到越狱环境,或者有调试器尝试依附时,可以选择直接退出应用:

1 | exit(-1); |

检查动态库注入

利用 dylib_info.dli_fname 以及 _dyld_get_image_name 等方式,来检测是否有动态库注入,有的话,可以选择直接闪退,将设备号上传到服务端,通知其设备不安全等。

URL Schemes校验

接收到 URL Schemes 请求时,需要校验其 sourceApplication 是否在允许操作的白名单中,另外,也可以弹出弹窗询问用户是否确认操作,来规避一些安全攻击。

本地数据存储

本地数据存储需要注意:

- 不要保存在 plist 文件中;

- 尽量不要保存在 NSUserDefaults中,NSUserDefaults 即使在非越狱环境下,也可查看,很不安全;

- 尽可能保存到 KeyChain 中, 但在越狱环境下,KeyChain 也并不安全, 所以可以对数据进行加密后再存储,例如使用SQLCipher;

- 注意 CoreData 也是保存在 db 文件中,未加密,可以用 Sqlite 软件查看。

网络通信

网络通信需要注意:

- 不要明文传敏感信息,例如密码;

- 不要直接用 MD5,一些常用的 MD5 已经被记录,可被逆推;

- 使用 HTTPS 时,注意身份认证,每次传输时,校验证书,防止中间人劫持;

- 可以使用自定义协议,一方面减少数据量,另一方面安全性更高。